Belajar EXPLOIT DVWA AND UPLOAD BACKDOOR HIDDEN BACDOR

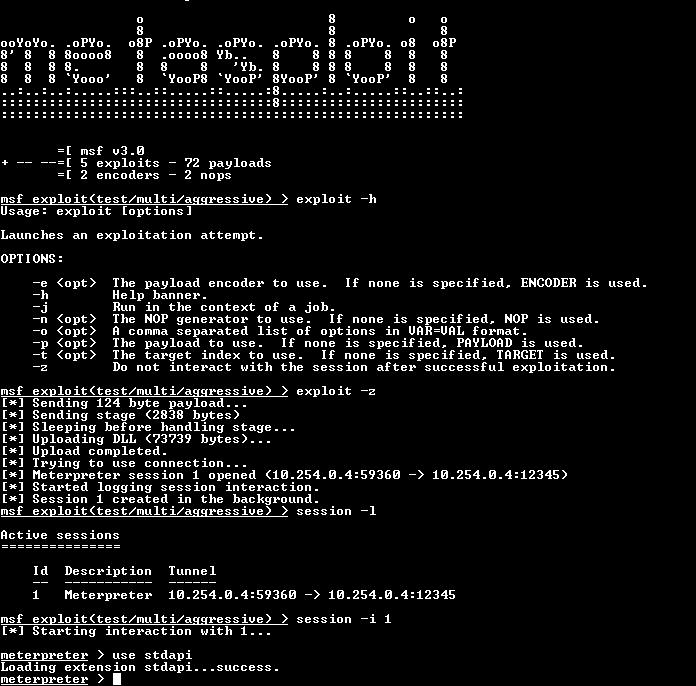

This is the step where Metasploit gives you a useful database to work with. 3. Exploitation. After the identified vulnerabilities have been analyzed, this is the step to take advantage of the vulnerabilities. In this step, specific programs/exploits are used to attack the machine with the vulnerabilities.

Belajar Membuat Shellcode (I) Local Exploit Shellcode Ilmu Hacking

Berikut ini beberapa situs untuk belajar menjadi hacker secara gratis, seperti yang dilansir dari berbagai sumber. 1. Evilzone Forum. Situs penyedia pembelajaran ilmu hacking yang pertama yaitu Evilzone Forum. Untuk dapat mempelajari hacking secara gratis, Anda dapat memilih Evilzone Forum sebagai tempat belajar.

Exploit Toko online CMS Lokomedia Tempat Belajar Deface

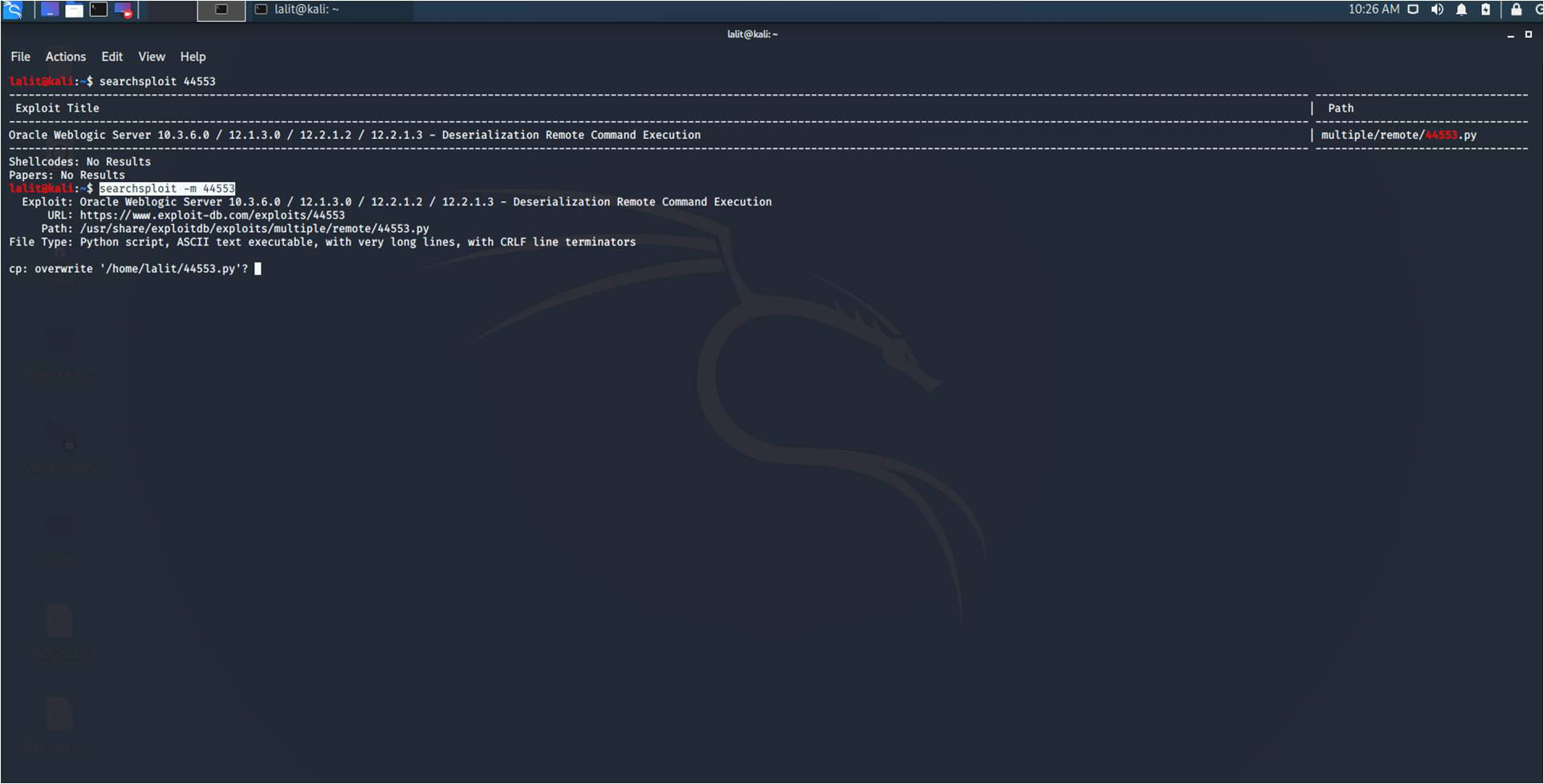

Searching for Modules. You can use Metasploit's versatile built-in search function to search for modules. As a basic example, let's say we want to search for the module that will help us exploit EternalBlue (also known as security bulletin MS17-010), which exploits a vulnerability in Microsoft's Server Message Block (SMB) Protocol.. You simply type in search eternalblue, and Metasploit.

Belajar EXPLOIT DVWA AND UPLOAD BACKDOOR HIDDEN BACDOR

Belajar Perintah Dasar Linux | Kelas Web Hacking for BeginnerDaftar sekarang di kelas ini https://www.cyberacademy.id/belajar-online/web-penetration-testing#.

Exploit Cara Belajar Magento Buat Pemula

Remote code execution (RCE) is a type of security vulnerability that allows attackers to run arbitrary code on a remote machine, connecting to it over public or private networks. RCE is considered part of a broader group of vulnerabilities known as arbitrary code execution (ACE)—RCE are possibly the most severe type of ACE, because they can.

Exploit Development for Beginners YouTube

Cara Download dan Install Kali Linux. Sebelum melangkah lebih lanjut, kamu WAJIB telah lulus " Linux Kelas Pemula " agar nantinya kamu gak bingung saat installasi. Baca: Belajar Linux Kelas Pemula. Kali linux bisa kamu install dengan berbagai macam cara, mulai dari liveCD, dual booting, virtual mesin, ataupun install lansung.

Creación de Exploits 11 Tutoriales Tutoriales Hacking

// Membership //Want to learn all about cyber-security and become an ethical hacker? Join this channel now to gain access into exclusive ethical hacking vide.

Buffer Overflow Attack Pada Program Linux Belajar Exploit Eps.2 YouTube

1. Hack This Site. Situs Hack This Site adalah situs yang menyediakan berbagai tantangan dan latihan untuk belajar hacking secara gratis dan legal. Situs ini merupakan komunitas yang berdedikasi untuk meningkatkan dan berbagi pengetahuan tentang hacking, hobi teknis, pemrograman, dan proyek-proyek aktif. Situs ini juga memberikan informasi.

Encontrar Exploit fuera de línea usando Searchsploit en Kali Linux Barcelona Geeks

Evilzone Forum. Memang situs untuk belajar nge-hack itu banyak, namun yang namanya gratis itu susah didapat. Bagi Kamu yang ingin belajar hacking secara gratis, ada satu situs yang bernama Evilzone Forum.Sesuai dengan namanya, situs ini adalah tempat atau forum dimana Kamu bisa berdiskusi dan berinteraksi mengenai hacking dan cracking.Dan yang perlu Kamu ingat adalah, Kamu wajib menjadi member.

Exploit Cara Belajar Magento Buat Pemula

2. Ethical Hacking — SQL Injection Attack [FREE]. SQL injection is probably the most commonly used technique to exploit the website's databases and it uses malicious statements and inserts.

Exploit Development « Null Byte WonderHowTo

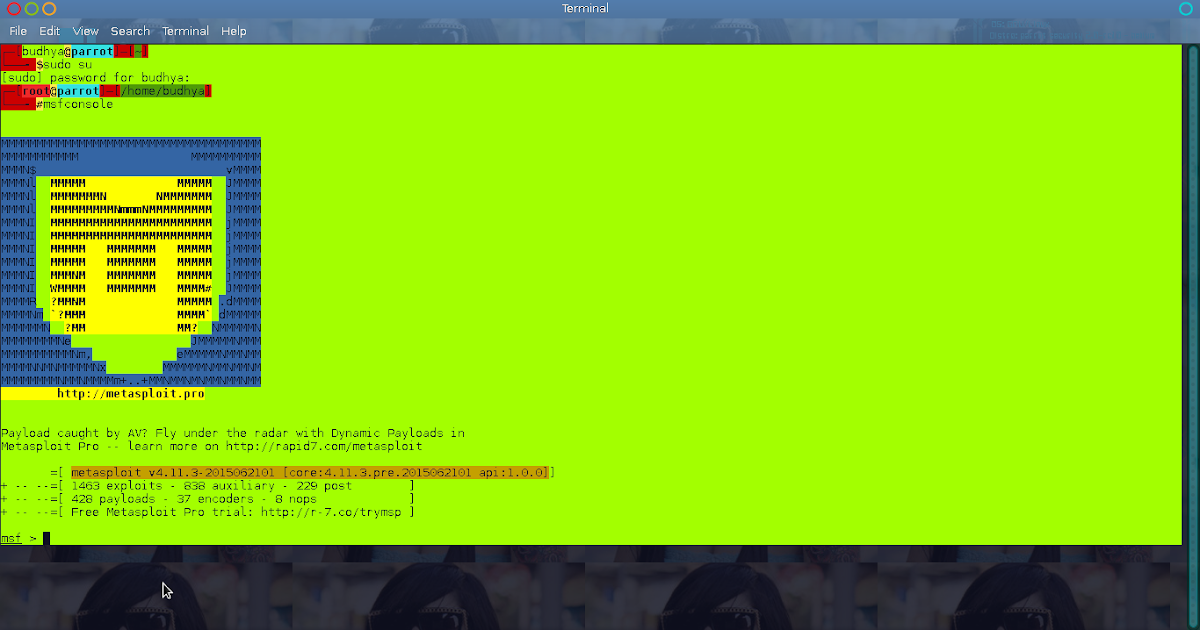

Meng-exploit vsFTPd 2.3.4 dengan Metasploit

Find Exploits & Get Root with Linux Exploit Suggester [Tutorial] YouTube

Berarti lengkap juga ini sob untuk cara dan tutorialny,tiap hari belajar gini apa gak makin mahir ini 🙂. MyBB 1.8.x SQL Injection Auto Exploit RCE pada Redis via Master-Slave Replication Cara Deface Website dengan Teknik Local File Inclusion CVE-2019-13360 - CentOS Control Web Panel Authentication Bypass.

Belajar Ethical Hacking Lengkap (Part 23) Mengexploit vsFTPd 2.3.4 dengan Metasploit YouTube

This framework bundle is a must-have for anyone who is a security analyst or pen-tester. It's an essential tool for discovering hidden vulnerabilities using a variety of tools and utilities. Metasploit allows you to enter the mind of a hacker and use the same methods for probing and infiltrating networks and servers.

How to download and use a exploit (pc) YouTube

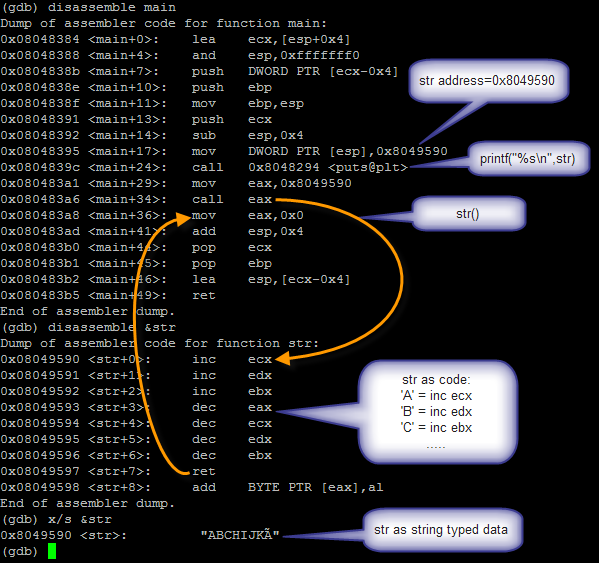

2. Menulis Exploit. Setelah kamu menemukan kecacatan dalam program (bug/vulnerability) maka kamu perlu menulis exploit untuk melakukan exploitasi sistem yang telah kamu observasi sebelumnya. untuk bisa membuat exploit kamu harus belajar bahasa pemrogramman lain seperti Python dan Ruby. 3. Reverse Engineering

Exploit Toko online CMS Lokomedia Tempat Belajar Deface

Seringkali shellcode terlihat dalam source code exploit berbentuk untaian kode-kode hexa. Sebenarnya apa itu shellcode dan apa makna di balik kode-kode hexa itu? Dalam artikel ini saya akan menjelaskan tentang shellcode dan kita juga akan praktek belajar membuat shellcode sendiri. Shellcode, Exploit dan Vulnerability Shellcode, exploit dan vulnerability adalah 3 saudara kandung. Semua berawal.

ExploitDevelopment/README.md at master · wtsxDev/ExploitDevelopment · GitHub

Ethical hacking. Belajar ethical hacking dengan berbagai teknik secara luas dan mendalam seperti exploit development, shellcode development sampai ngoding untuk ROP (Return Oriented Programming), termasuk teknik-teknik rahasia yang hanya ada di X-code Training, selain itu juga materinya terupdate seperti eksploitasi dari memanfaatkan celah CVE-2023.